Wiedza i blogi

Ogłoszenia

Aktualności

Świadczymy

usługi w zakresie_

Telekomunikacja

Cyberbezpieczeństwo

Usługi, które zapewnią bezpieczeństwo

twojej infrastruktury i danych

Operatorzy

operatorów telekomunikacyjnych

Hurt głosu

telekomunikacyjnego dla operatorów

Usługi ICT

twojej organizacji

Łączność satelitarna

polskiej cybersuwerenności

Wybierz obszar działalności Twojej organizacji_

Działamy

globalnie_

operatorami w Polsce i na całym świecie

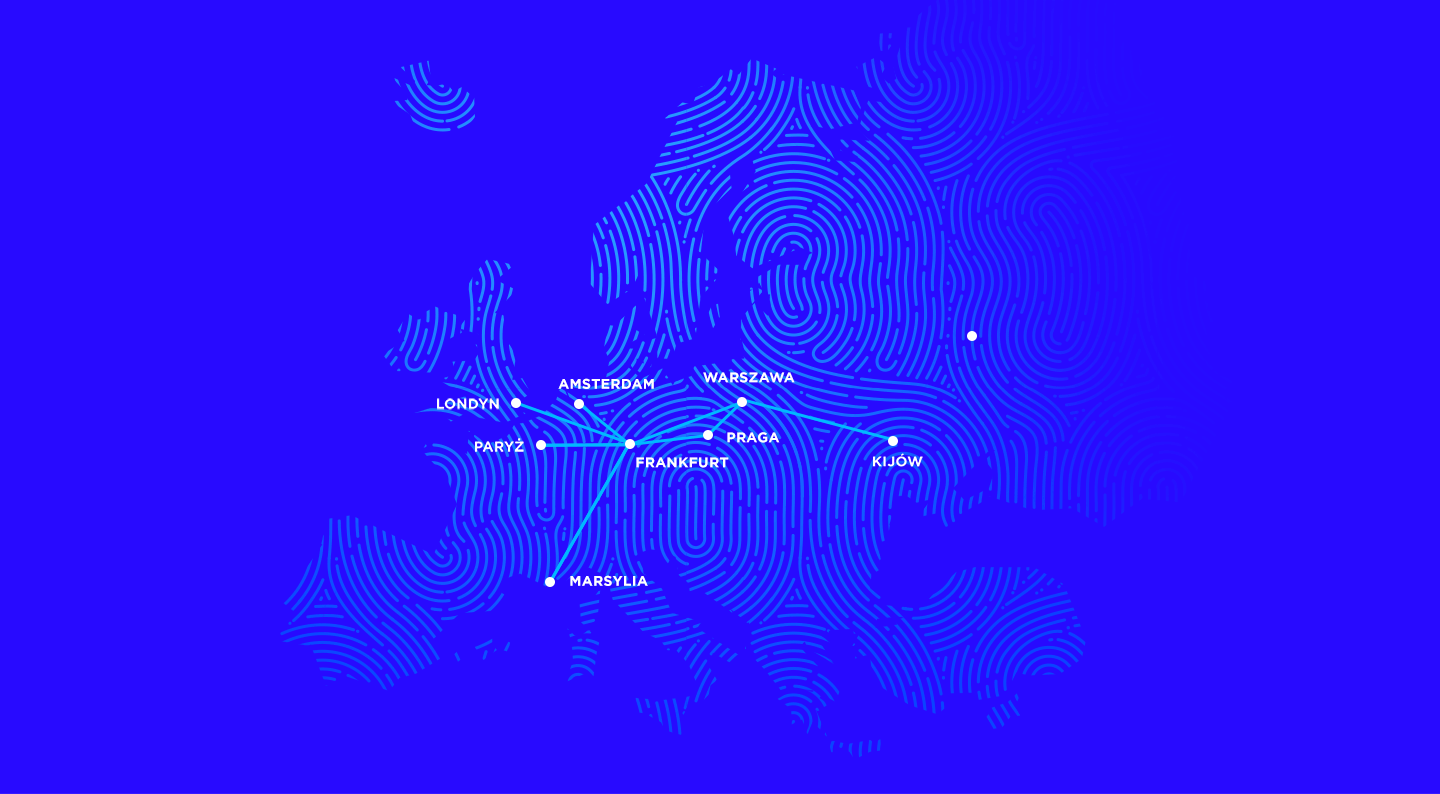

Działamy

w całej Europie_

Wschodu z Zachodem Europy

udostępnienia

Działamy

w Polsce_

sieci światłowodowych w Polsce

NASI PARTNERZY

Ponad 1400 organizacji_

W EXATEL nie boimy się dużych wyzwań – po prostu je realizujemy. Dlatego od lat współpracujemy z liderami rynku, globalnymi operatorami, instytucjami państwowymi, sektorem energetycznym i właściwie każdym bankiem w Polsce.