W ramach oferty dostarczamy:

- Zarządzanie podatnościami

- SIEM (Zarządzanie informacjami i zdarzeniami bezpieczeństwa)

- EDR (Endpoint Detection and Response)

- XDR (Extended Detection and Response)

Zalety usługi CyberVerse – wdrożenie

- Szybsza ochrona przed zagrożeniami – zamiast tracić czas na samodzielną konfigurację i dostosowywanie systemu, otrzymujesz od nas gotowe, zoptymalizowane rozwiązane, które natychmiast zaczyna chronić Twoją infrastrukturę IT.

- Bezpieczeństwo bez wysiłku – nie masz potrzeby do angażowania swojego zespołu w proces wdrożenia, lub w wariancie asysty pomagamy Tobie przejść przez wymagającą część procesu.

- Pełne wykorzystanie zakupionego rozwiązania – profesjonalne wdrożenie oznacza, że platforma jest skonfigurowana zgodnie z najlepszymi praktykami, dzięki czemu wyciągasz z niej maksimum korzyści i bezpieczeństwa.

- Mniej błędów i lepsza skuteczność – samodzielna implementacja może prowadzić do luk w zabezpieczeniach. Jako EXATEL zapewniamy poprawność wdrożonego rozwiązania.

- Oszczędność czasu i kosztów – redukcja nakładów na szkolenia wewnętrzne i eksperymentalne konfiguracje w organizacji. Zamiast tego otrzymujesz platformę dostosowaną do Twoich potrzeb.

- Wsparcie ekspertów na każdym etapie – w ramach wdrożenia otrzymujesz dostęp do specjalistów, którzy nie tylko uruchomią platformę, ale przeszkolą na życzenie Twój zespół.

- Skalowalność – platforma zostaje wdrożona w sposób, który jest przystosowany do wzrostu organizacji.

- Możliwość przetestowania w formie Proof of Concept.

- Możliwość integracji z systemami klienta (np. SIEM, AD (Active Directory), ITSM (Information Technology Service Management), etc.)

Zalety usługi CyberVerse – zarządzanie

- Oszczędność czasu – jako EXATEL przejmujemy wszystkie obowiązki związane z administracją platformy, dzięki czemu możesz lepiej skupić się na działalności operacyjnej.

- Zawsze aktualna i optymalna konfiguracja – co miesiąc optymalizujemy platformę zgodnie z zaleceniami producenta oraz aktualnymi standardami bezpieczeństwa, co zapewnia pełne wykorzystanie możliwości platformy.

- Zmniejszenie ryzyka incydentów bezpieczeństwa – zapewniamy profesjonalne zarządzanie politykami bezpieczeństwa oraz aktualizację konfiguracji, dzięki czemu ryzyko błędów administracyjnych zostaje zminimalizowane, a powierzchnia ataku zostaje zmniejszona.

- Łatwa skalowalność rozwiązania – możliwość dostosowania do Twoich potrzeb, od małych firm do dużych przedsiębiorstw wraz z zmieniającymi się wymaganiami i potrzebami.

- Stały dostęp do specjalistów – jako EXATEL zapewniamy dostęp do ekspertów specjalizujących się w zarządzaniu i utrzymywaniu platform z zakresu cyberbezpieczeństwa, dzięki czemu nie musisz martwić się o braki kadrowe.

- Usługa realizowana w całości zasobami własnymi EXATEL.

- Redukcja wydatków na utrzymanie zespołu.

Zarządzanie podatnościami:

Kompleksowe rozwiązanie, umożliwiające proaktywne wykrywanie, ocenę, kategoryzację oraz eliminację luk bezpieczeństwa. Dzięki zaawansowanej analizie ryzyka i automatyzacji procesów skanowania, usługa wspiera zespoły ds. bezpieczeństwa w zapewnieniu lepszej identyfikacji podatności. W konsekwencji, zapewnia stabilność środowiska IT, a także skuteczną redukcję potencjalnych incydentów.

Korzyści:

- pełna widoczność podatności: identyfikacja luk bezpieczeństwa w sieci, systemach operacyjnych, aplikacjach i urządzeniach końcowych,

- priorytetyzacja ryzyka: dedykowany wskaźnik pokazuje jak istotna jest dana podatność oraz czy stanowi ona realne zagrożenie i wymaga natychmiastowej reakcji,

- stałe monitorowanie: automatyczne, regularne, dostosowywane do potrzeb skanowanie środowiska, zamiast jednorazowych audytów bezpieczeństwa,

- zapewnienie zgodności z regulacjami (compliance): gotowe raporty wspierające spełnianie wymagań regulacyjnych i audytowych.

- oszczędność czasu i większa efektywność zespołów IT: automatyzacja procesu wykrywania i raportowania podatności bez konieczności manualnej analizy.

Ofertę kierujemy do:

-

organizacji o podwyższonych wymaganiach bezpieczeństwa – firmy z sektorów takich jak administracja publiczna (w tym jednostki samorządowe), energetyka, finanse, prawo, przemysł czy ochrona zdrowia, gdzie kluczowa jest zgodność z regulacjami (np. ISO 27001, nowelizacja UoKSC, RODO) oraz ciągłe monitorowanie ryzyka,

-

dużych organizacji z rozproszoną infrastrukturą IT, które pracują zdalnie, korzystają z chmury lub środowisk hybrydowych – usługa umożliwia skanowanie serwerów, stacji roboczych, urządzeń sieciowych i systemów pracujących w chmurze z jednego, centralnego panelu,

-

małych i średnich przedsiębiorstw (MŚP) – firmy, które nie dysponują rozbudowanym zespołem cyberbezpieczeństwa, ale potrzebują zapewnić pełną widoczność podatności w swoich systemach oraz skuteczne narzędzia do zarządzania nimi.

Dzięki usłudze zyskujesz:

- pełny i aktualny wgląd w luki i zagrożenia w całej infrastrukturze IT,

- uporządkowany i przejrzysty proces zarządzania ryzykiem,

- szybszą reakcję na podatności,

- odciążenie zespołów IT i Security dzięki automatyzacji i wsparciu w codziennej pracy,

- spójne dane do audytów, zgodność ze standardami oraz spełniania wymogów regulacyjnych.

Modele świadczenia usług:

| Odsprzedaż Licencji | Wdrożenie platformy do zarządzania podatnościami | Usługa zarządzania podatnościami: |

|---|---|---|

|

Dobór i odsprzedaż licencji dopasowanych do liczby zasobów, typu środowiska i wymagań organizacji. |

|

|

Dlaczego Zarządzanie podatnościami:

W rozbudowanych środowiskach IT samo skanowanie podatności nie wystarcza do skutecznego ograniczania ryzyka. Zarządzanie podatnościami porządkuje cały proces i umożliwia koncentrację na wykrywaniu i eliminacji luk, które wpływają na poziom bezpieczeństwa. Rozwiązanie zapewnia pełny wgląd w stan podatności w całej infrastrukturze IT od zasobów on-premise, przez chmurę, aż po urządzenia sieciowe, dając możliwość proaktywnego zarządzania podatnościami.

Partner technologiczny:

SIEM (Zarządzanie informacjami i zdarzeniami bezpieczeństwa)

SIEM (Zarządzanie informacjami i zdarzeniami bezpieczeństwa) to platforma umożliwiająca centralne gromadzenie, normalizację i korelację logów pochodzących z systemów IT, aplikacji, urządzeń sieciowych oraz środowisk chmurowych. Zapewnia jedno, spójne miejsce do analizy zdarzeń bezpieczeństwa oraz do przechowywania danych wymaganych na potrzeby audytów i zgodności z regulacjami.

Korzyści:

- centralna widoczność zdarzeń: jedno miejsce do analizy logów i zdarzeń z całego środowiska IT- infrastruktury, aplikacji i chmury,

- szybsze wykrywanie zagrożeń: korelacja zdarzeń i analiza danych w czasie rzeczywistym umożliwiają wcześniejszą identyfikację potencjalnych incydentów,

- skalowalność dopasowana do rozwoju organizacji: architektura rozwiązania pozwala elastycznie zwiększać zakres monitorowanych danych wraz z rozwojem środowiska,

- lepsze wykorzystanie danych bezpieczeństwa: informacje z platformy SIEM mogą wspierać nie tylko procesy związane z bezpieczeństwem, lecz także analizy operacyjne oraz działania audytowe,

- przygotowanie do audytów i zgodność regulacyjna: ujednolicony format logów oraz zaawansowane mechanizmy raportowania ułatwiają spełnianie wymagań wynikających ze standardów i regulacji, takich jak UoKSC, wytyczne KNF, RODO, czy ISO 27001,

- fundament pod SOC i automatyzację reakcji: platforma SIEM stanowi bazę do dalszego rozwoju monitoringu 24/7, integracji z SOC oraz automatyzacji procesów reagowania w oparciu o scenariusze.

Ofertę kierujemy do:

- średnie i duże przedsiębiorstwa, które posiadają rozbudowaną, rozproszoną infrastrukturę IT, wiele źródeł logów oraz potrzebują centralnej korelacji zdarzeń,

- organizacje regulowane i wysokiego ryzyka,

- firm wymagających zaawansowanej analityki zdarzeń oraz wysokiego poziomu cyberbezpieczeństwa.

Sektory: finanse, energetyka, duży przemysł, retail, ochrona zdrowia, telekomunikacja.

Dlaczego SIEM:

Modele świadczenia usług:

| Odsprzedaż Licencji | Wdrożenie platformy SIEM: | Usługa monitoringu i reagowanie na incydenty: |

|---|---|---|

|

Dobór i sprzedaż licencji platformy SIEM, pod kątem:

|

|

Jeśli interesuje Cię ciągły monitoring bezpieczeństwa oraz reagowanie na incydenty, zapoznaj się z naszą ofertą Security Operations Center (SOC).

|

W nowoczesnych środowiskach IT dane dotyczące zdarzeń bezpieczeństwa są rozproszone pomiędzy wiele systemów i platform. Brak centralizacji oraz jednolitego formatu logów utrudnia skuteczną analizę, opóźnia wykrywanie incydentów i komplikuje przygotowywanie spójnych raportów. Platforma SIEM, porządkuje dane bezpieczeństwa i znacząco podnosi efektywność działań operacyjnych.

Partner technologiczny:

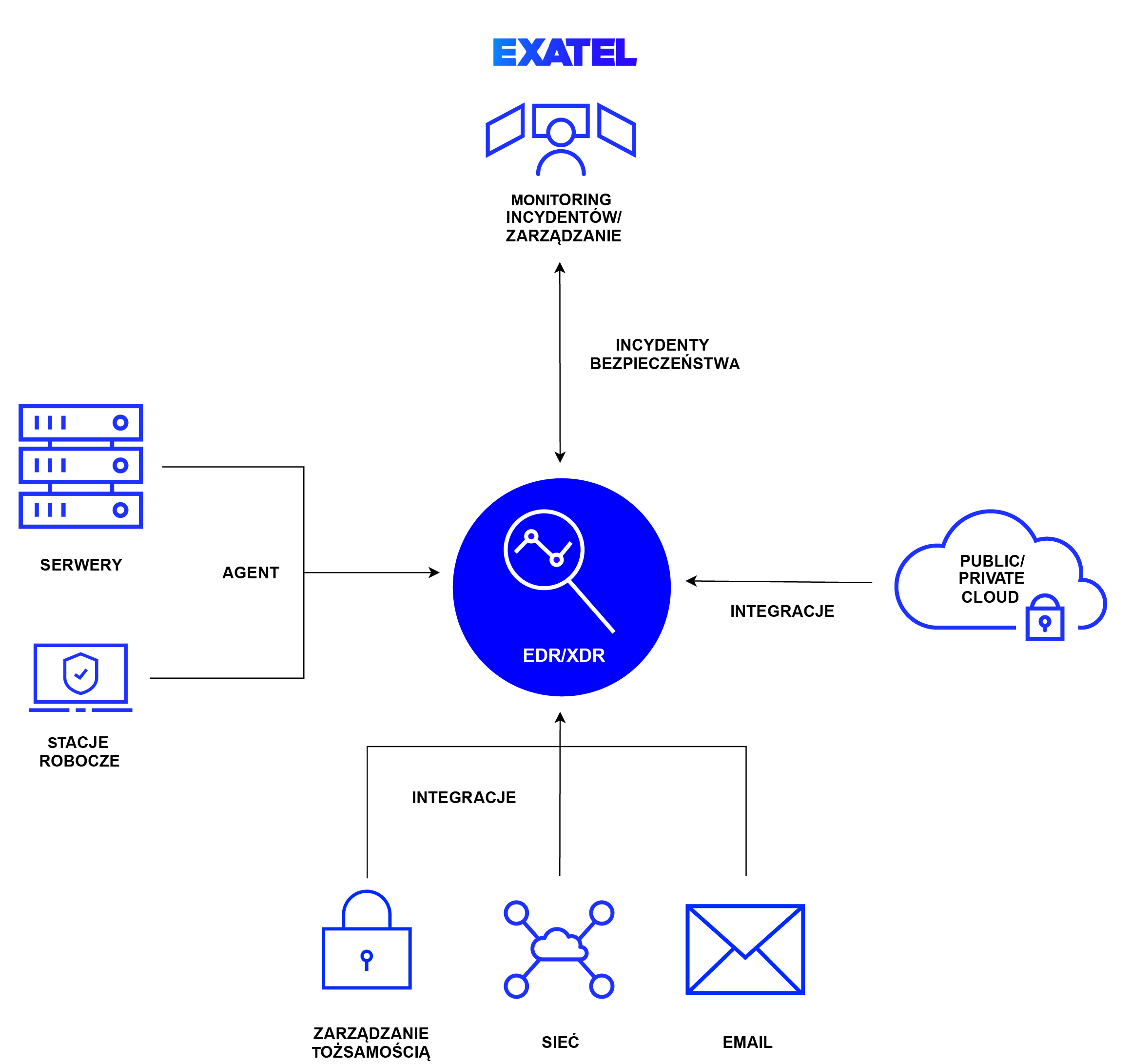

EDR/ XDR

- EDR (Endpoint Detection and Response) jest rozwiązaniem, które monitoruje i zbiera dane z punktów końcowych (komputerów, serwerów, urządzeń mobilnych) w celu wykrywania i reagowania na zdarzenia. Umożliwia to identyfikację nieprawidłowych działań, analizę ich przyczyn oraz mitygację, poprzez zautomatyzowane odpowiedzi na incydenty, minimalizując szkody oraz ryzyko. Dzięki EDR, analitycy i administratorzy systemów mogą wykonywać szczegółowe analizy zdarzeń związanych z bezpieczeństwem. EDR jest rozwiązaniem działającym w czasie rzeczywistym, tzn. jest w stanie wykrywać i odpowiadać na zagrożenia niemal natychmiast po ich pojawieniu się. Dzięki temu rozwiązaniu organizacje są w stanie w znaczny sposób podnieść poziom bezpieczeństwa i zminimalizować ryzyko związane z zagrożeniami i atakami. EDR również jest w stanie monitorować zarówno zachowania użytkowników, jak i samych urządzeń

- XDR (Extended Detection and Response) jest to bardziej zaawansowana wersja EDR, która rozszerza monitorowanie i ochronę na inne elementy infrastruktury IT, takie jak sieci, serwery, poczta, czy usługi chmurowe. Zapewnia większą widoczność niż EDR, zapewniając bardziej holistyczne podejście do detekcji zagrożeń w różnych warstwach infrastruktury IT. Umożliwia korelację danych z wielu źródeł (np. sieci, chmury, aplikacji) i automatyzuje odpowiedzi na złożone ataki. Dzięki temu klient uzyskuje bardziej komplementarną ochronę.

EDR/XDR modele wdrożenia

| Czynność | Wdrożenie Custom | Wdrożenie Pełne | Wdrożenie z Asystą |

|---|---|---|---|

| Instalacja agentów na serwerach i stacjach roboczych | Zakres ustalany indywidualnie | Wdrożenie wszystkich udostępnionych przez klienta stacji końcowych | Przygotowanie instrukcje dla każdego typu systemu operacyjnego i asysta w pierwszych instalacjach per typ hosta |

| Integracja z systemem Custom | Wycena indywidualna | Nie | Nie |

| Integracja z systemami Standard | Opcjonalne | Tak | Dostarczenie instrukcji oraz asysta przy integracji z pierwszym systemem |

| Integracja z systemami klienta np. SIEM, System Obsługi Zgłoszeń i Zadań (JIRA), itp. | Opcjonalne | Nie | Nie |

| Tworzenie polityk bezpieczeństwa | Ustalane podczas analizy potrzeb | Konfiguracja wszystkich grup uprawnień | Przygotowanie instrukcji oraz asysta w konfiguracji 5 grup uprawnień |

| Przekazanie dokumentacji powdrożeniowej | Opcjonalne | Opcjonalne | Tylko przekazane instrukcje |

| Testy funkcjonalne i bezpieczeństwa | Opcjonalne | Tydzień testów w każdym trybie pracy: detect-detect, protect-detect i protect-protect | Nie |

| Szkolenie Administratorów IT | Wycena indywidualna | Nie | Nie |

Managed EDR/XDR

| Czynność | Obsługa Platformy | Monitoring Incydentów | Pełne (Obsługa Platformy + Monitoring Incydentów) |

|---|---|---|---|

| Tworzenie lub zmiana konfiguracji polityk bezpieczeństwa (na prośbę klienta) | ✔ | ✖ | ✔ |

| Tworzenie i zmiana wykluczeń dla polityk bezpieczeństwa (na prośbę klienta) | ✔ | ✖ | ✔ |

| Obsługa zgłoszeń serwisowych | ✔ | ✖ | ✔ |

| Kontakt z serwisem producenta i koordynacja zgłoszeń | ✔ | ✖ | ✔ |

| Monitoring incydentów bezpieczeństwa | ✖ | ✔ | ✔ |

| Wykrywanie fałszywych alarmów | ✖ | ✔ | ✔ |

|

Reagowanie na incydenty: – Izolacja urządzeń zainfekowanych. – Zatrzymanie procesów powiązanych z zagrożeniami. – Analiza plików (np. hashów, podejrzanych procesów). – Aktualizacja reguł |

✖ | ✔ | ✔ |

| Regularne aktualizacje agentów na stacjach końcowych | ✖ | ✔ | ✔ |

| Regularne aktywne zarządzanie i optymalizacja polityk bezpieczeństwa | ✖ | ✔ | ✔ |

| Raportowanie incydentów w cyklu miesięcznym | ✖ | ✔ | ✔ |