Szanowni Państwo, Spółka pod nazwą EXATEL S.A. z siedzibą w Warszawie ul. Perkuna 47 (zwana dalej „Zamawiającym” lub „EX...

Ogłoszenie

Ogłoszenie

Ogłoszenie

Ogłoszenie

Szanowni Państwo, Spółka pod nazwą EXATEL S.A. z siedzibą w Warszawie ul. Perkuna 47 (zwana dalej „Zamawiającym” lub „EX...

News

News

Projekt „Cyberbezpieczne Wodociągi” to rządowy konkurs grantowy przygotowany przez Ministerstwo Cyfryzacji i finansowany...

Ogłoszenie

Ogłoszenie

Aktualizacja z dnia 02.07.2025: Szanowni Państwo, Spółka pod nazwą EXATEL S.A. z siedzibą w Warszawie ul. Perkuna 47 (zw...

News

News

Aktualizacja z dnia 02.07.2025 – informacja o wyborze wykonawcy: Szanowni Państwo, Spółka pod nazwą EXATEL S.A. z...

Ogłoszenie

Ogłoszenie

Aktualizacja z dnia 24.06.2025 – Informacja o unieważnieniu postępowania: Zamawiający – Spółka pod nazwą EXA...

Ogłoszenie

Ogłoszenie

Spółka pod nazwą EXATEL S.A. z siedzibą w Warszawie ul. Perkuna 47 (zwana dalej „Zamawiającym” lub „EXATEL”) zaprasza do...

News

News

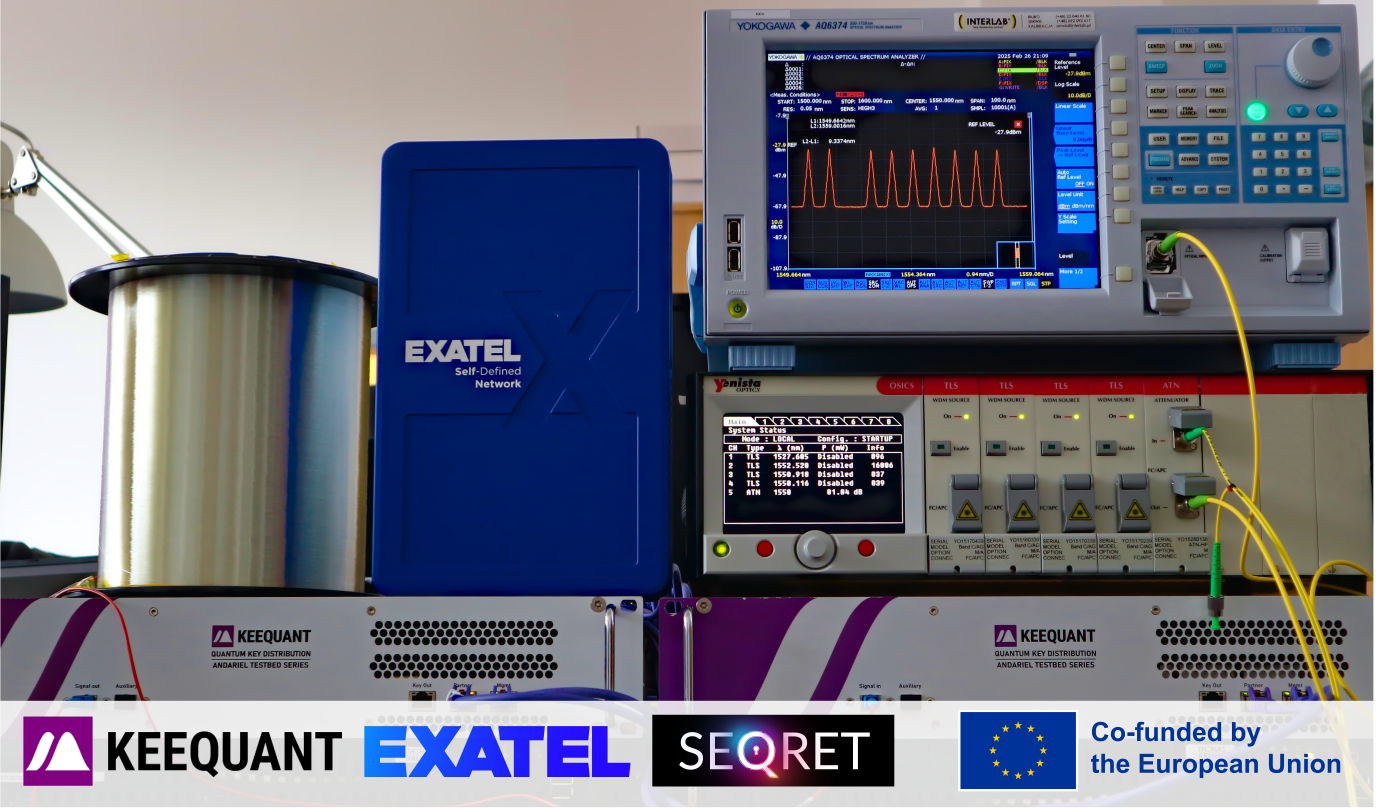

W dniach 24-28 lutego, w ramach projektu SEQRET (Secure and Industrialized Quantum Key Distribution for European Telecom...

News

News

Chcesz dowiedzieć się jak skutecznie chronić firmę przed cyberzagrożeniami, działać szybciej dzięki nowoczesnym technolo...

News

News

– Nie chodzi o to, żebyśmy dublowali, ale abyśmy wykorzystali istniejącą infrastrukturę. Musimy skupić projekt w j...