Od 20 stycznia 2023 r. Bitdefender Labs zaczęło zauważać globalny wzrost ataków z wykorzystaniem exploita ManageEngine o numerze CVE-2022-47966. Luka umożliwia zdalne wykonanie kodu (RCE) i otrzymała w związku z tym ocenę krytyczną CVSSv3 9,8/10. Łącznie podatne są 24 różne produkty Zoho ManageEngine.

Luka została odkryta przez Khoa Dinh z VCSLab. Umożliwia one nieuwierzytelnione zdalne wykonanie kodu z powodu użycia przestarzałej zależności innej firmy do sprawdzania poprawności podpisu XML, Apache Santuario. Luka w tej bibliotece została zidentyfikowana prawie 15 lat temu (w marcu 2008). Zagrożona biblioteka jest używana tylko wtedy, gdy jest lub było włączone SAML SSO. SAML to ponad 20-letni standard uwierzytelniania, gdzie ruch uwierzytelniający przechodzi przez żądającego klienta.

Na podstawie prostej analizy (np. na Shodan) można stwierdzić, że od 2000 do 4000 serwerów dostępnych z Internetu, korzysta z jednej z podatnych na ataki wersji. Nie wszystkie te serwery można wykorzystać z obecnym kodem PoC, ponieważ musi być na nich skonfigurowany SAML.

Atakujący najpierw identyfikują lukę w zabezpieczeniach RCE (najlepiej za pomocą publicznego przykładu PoC), a następnie za pomocą zautomatyzowanych skanerów wykrywane są wrażliwe systemy i automatycznie narażane na kompromitację (taktyka „spray-and-pray”).

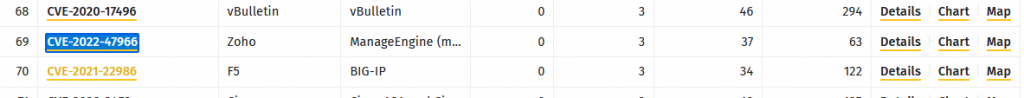

Poniższy screen pokazuje ilość ataków przeprowadzonych z wykorzystaniem tego exploita w ciągu ostatnich 1, 7, 30 i 90 dni (za shadowserver.org).

Źródło:

CVE-2022-47966 – RCE in Numerous ManageEngine Products

ManageEngine CVE-2022-47966 Technical Deep Dive

IoC:

Flash Notice: UPDATE – Zoho ManageEngine Vulnerability Exploited in the Wild