Cześć! Jak spędziłeś ostatni dzień? Słuchałeś muzyki online? Być może oglądałeś jakieś filmy lub seriale? Wielu ludzi musiało zamówić jedzenie na dowóz za pośrednictwem aplikacji. Inny zrobili zakupy online, zapłacili przez Internet i czekają na kuriera. Dzienna rutyna każdego z nas w bardzo dużym stopniu zależna jest od Internetu. Ile zadań Twojego ostatniego dnia również było zależnych od dostępu do sieci? Ile czasu by Cię kosztowało gdybyś takiego dostępu nie miał? Ile nerwów? Na szczęście coraz rzadziej dotykają nas podobne problemy. Miliony inżynierów pracuje każdego dnia dokładając po malutkiej cegiełce do globalnej infrastruktury sieciowej tworzącej dobrze nam wszystkim znany Internet. Dzisiaj opowiem Ci o tym jak działa Internet, aby móc zrozumieć czym są ataki DDoS, jak działają i w jaki sposób TAMA zapewnia kompleksową ochronę, żeby zagwarantować użytkownikom nieprzerwany dostęp do sieci.

Jak zapewne wiesz, Internet z perspektywy przeciętnego użytkownika jest usługą dostępu do sieci zapewnianą przez operatora. Mówiąc prościej, Internet pozwala na „rozmowę” (wymianę informacji) pomiędzy urządzeniami znajdującymi się w różnych miejscach na świecie. Niezależnie od tego czy oglądamy film, zamawiamy jedzenie czy wyszukujemy informacji, zawsze łączymy się z urządzeniem (komputerem), które ktoś dla nas przygotował. Aby to było możliwe, operatorzy muszą wiedzieć kto się z kim komunikuje i gdzie znajdują się obie strony tej wymiany. W praktyce realizowane jest to z użyciem zbioru połączonych ze sobą urządzeń sieciowych, które podobnie jak obsługiwane urządzenia, muszą być rozproszone geograficznie. W każdej sieci operatorskiej znaleźć możemy przeróżne (czasem dziwaczne) urządzenia, ale my dzisiaj skupimy się na routerach (ang. route – trasa) – urządzeniach odpowiedzialnych specyficznie za przekazanie danych w odpowiednie miejsce.

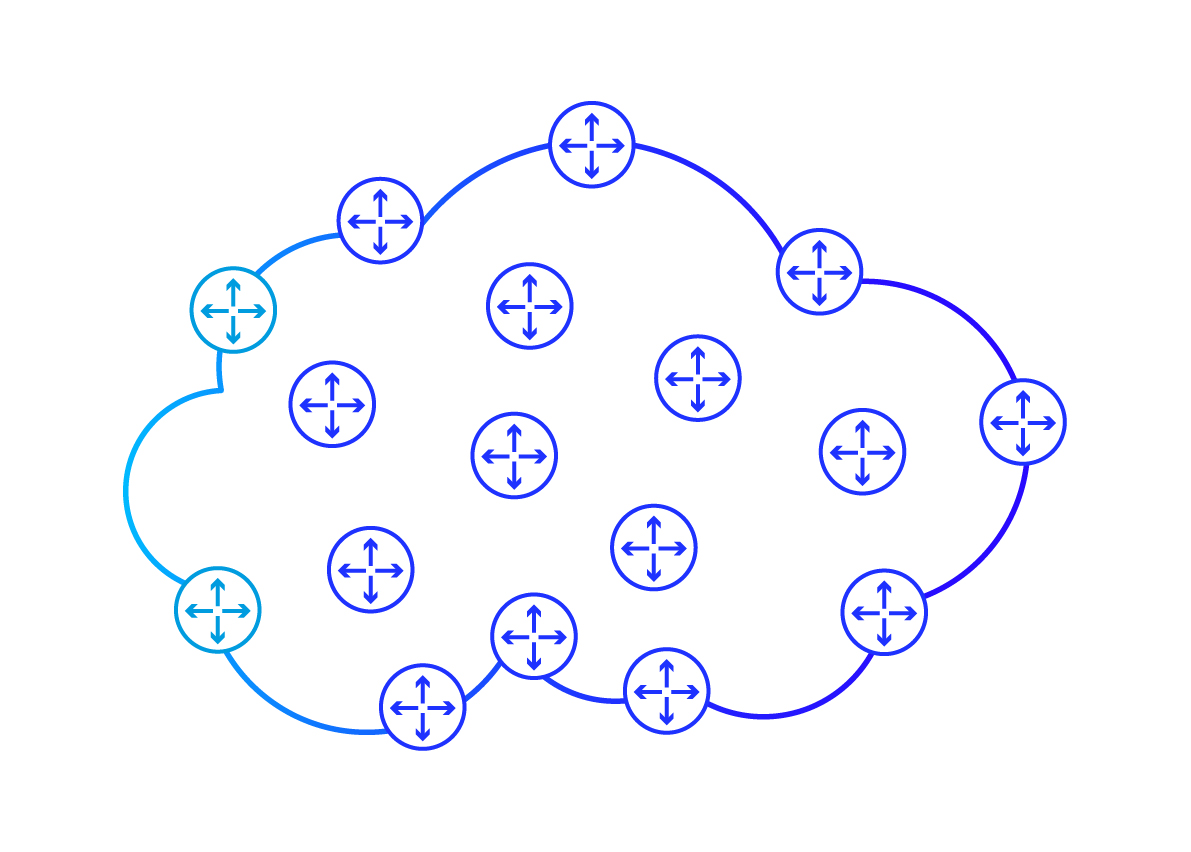

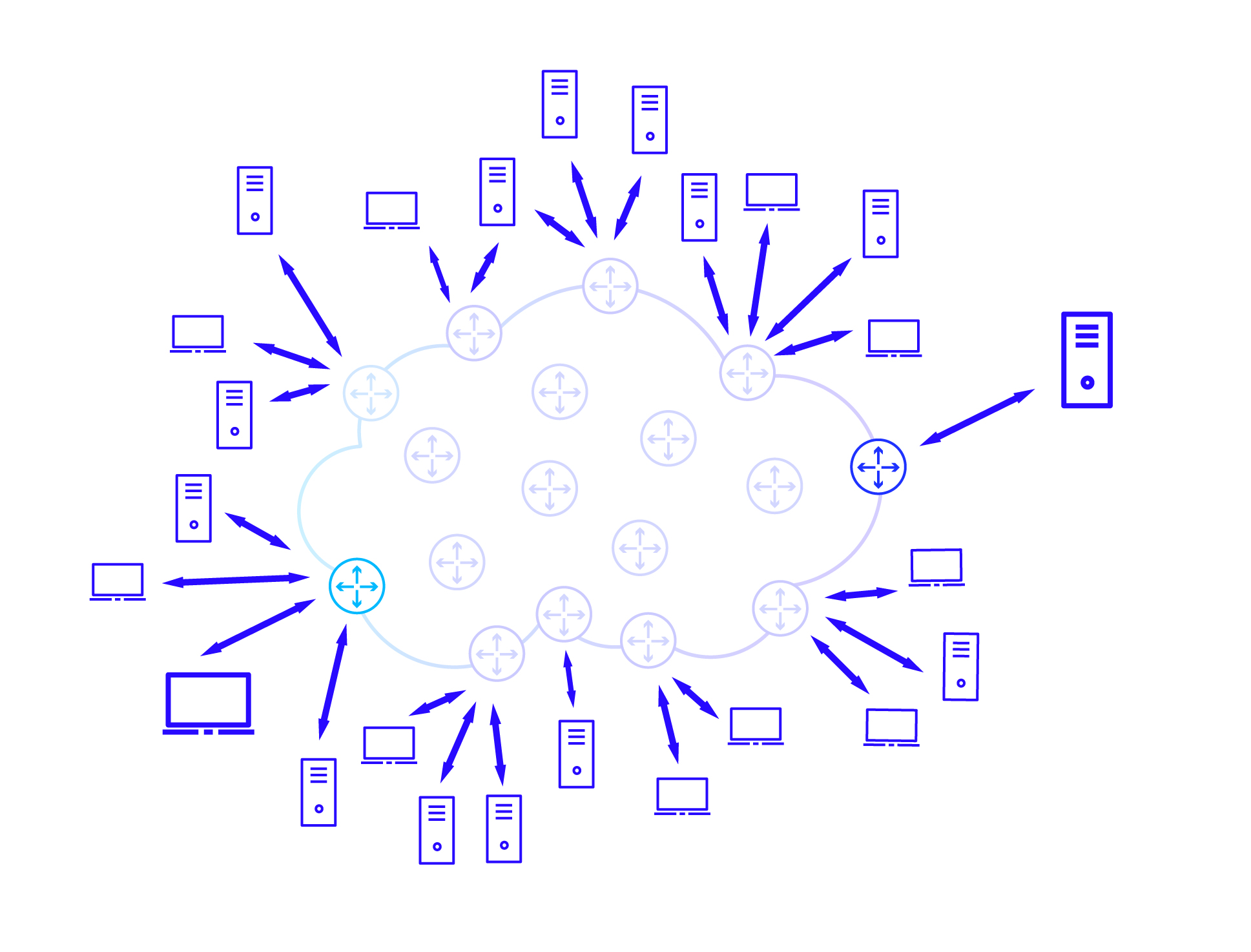

Na powyższym diagramie zaprezentowano przykładowy układ routerów w sieci operatorskiej. Widoczna w tle chmura wyznacza granice sieci. Rozproszenie routerów na diagramie odpowiada ich rozproszeniu geograficznemu – każdy z nich znajduje się w innym miejscu [1]. Na szczególną uwagę zasługują routery położone bezpośrednio na granicach sieci.

Są to tak zwane routery brzegowe (ang. PE Router; Provisioner Edge Router – Router na brzegu dostawcy). Są one dla nas szczególnie ważne ponieważ to jedyne punkty, którymi dane mogą się do sieci dostać lub z niej wydostać. To właśnie do tych routerów podłączone są wszelkiego rodzaju urządzenia użytkowe (jak prawdopodobnie to, za pośrednictwem którego czytasz ten artykuł) i serwery (w tym ten, z którego ten artykuł pobrałeś).

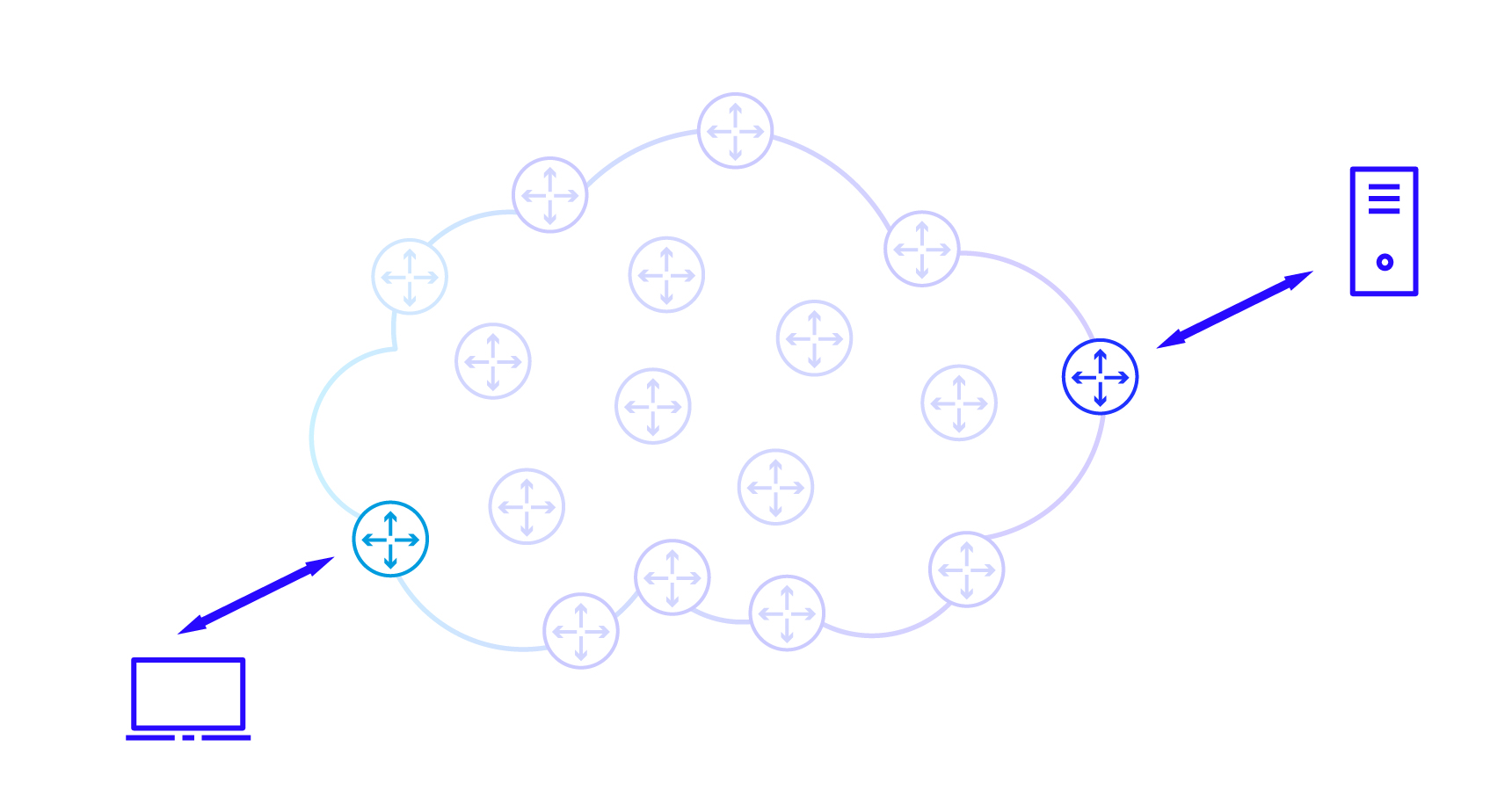

Lwia część komunikacji w Internecie odbywa się pomiędzy parą konkretnych urządzeń. Aby umożliwić routerom odnalezienie ich w sieci, każdemu z nich przypisuje się specjalny numer – adres IP (z praktycznych powodów przedstawia się je w formie 4 liczb, stąd zamiast 134 744 072 zobaczmy 8.8.8.8). W czasach mojej młodości termin ten był często nadużywany. Słyszałeś kiedyś, że ktoś komuś zhakuje IP? Prawda jest taka, że adres IP jest kluczowym elementem komunikacji. Nawiązując połączenie (rozpoczynając „rozmowę”) w Internecie, inicjator musi wiedzieć do kogo kieruje wiadomość (znać adres IP odbiorcy). Aby wiadomość w ogóle do niego dotarła, operator musi taką wiadomość przekazać do odpowiedniego miejsca (adres IP musi być dla niego widoczny), a odbiorca musi być w stanie na taką wiadomość odpowiedzieć (nadawca musi mu przekazać swój adres). Oznacza to, że w komunikacji w sieci adres IP jest widoczny dla wszystkich jej uczestników [2].

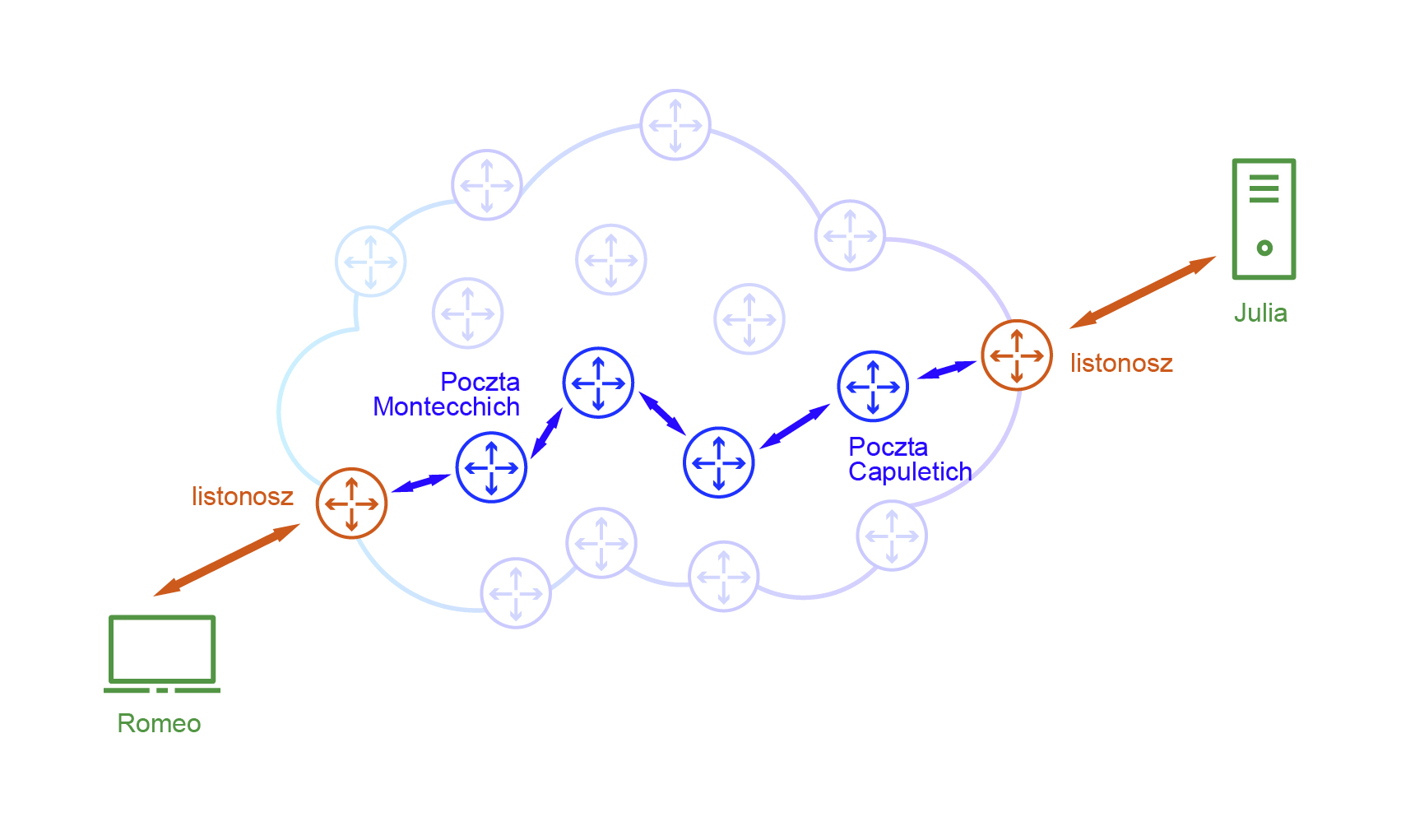

Zapewne zdarzyło Ci się też słyszeć, że adres IP jest jak adres zamieszkania. Myśląc o tym w ten sposób, rozmawiające urządzenia wymieniają między sobą listy, a operator służy jako poczta. Adres zamieszkania widoczny jest na kopercie dla wszystkich zaangażowanych w wymianę informacji. Idąc dalej tą metaforą, poczta nie przekazuje listu bezpośrednio z punktu A do punktu B (byłoby to niepraktyczne). Zamiast tego listonosz odbiera list, placówki pocztowe sortują listy na podstawie adresu i przekazują je do kolejnych placówek, aż w końcu lokalny listonosz odbiorcy dostarcza do niego list. Wspomniane wcześniej routery pełnią tu rolę takich placówek pocztowych. Zarówno routery jak i placówki pocztowe nie są zainteresowane całokształtem komunikacji ani nawet tym skąd dany list do nich przyszedł. Mają tylko jedno zadanie: posortować listy na podstawie adresu docelowego i przekazać je do kolejnej, sąsiadującej placówki/routera – zawsze w kierunku adresata. Routery brzegowe odpowiadają tutaj lokalnym listonoszom, wymieniając listy między placówkami, a adresatami.

Mówi się, że geniusz tkwi w prostocie, a jak się okazuje Internet (i poczta) zbudowany jest na banalnie wręcz prostych mechanizmach. Jeśli wyjdziemy poza ramy pojedynczej konwersacji i spojrzymy na skalę całego procesu, możemy zostać szybko przytłoczeni jego skutecznością.

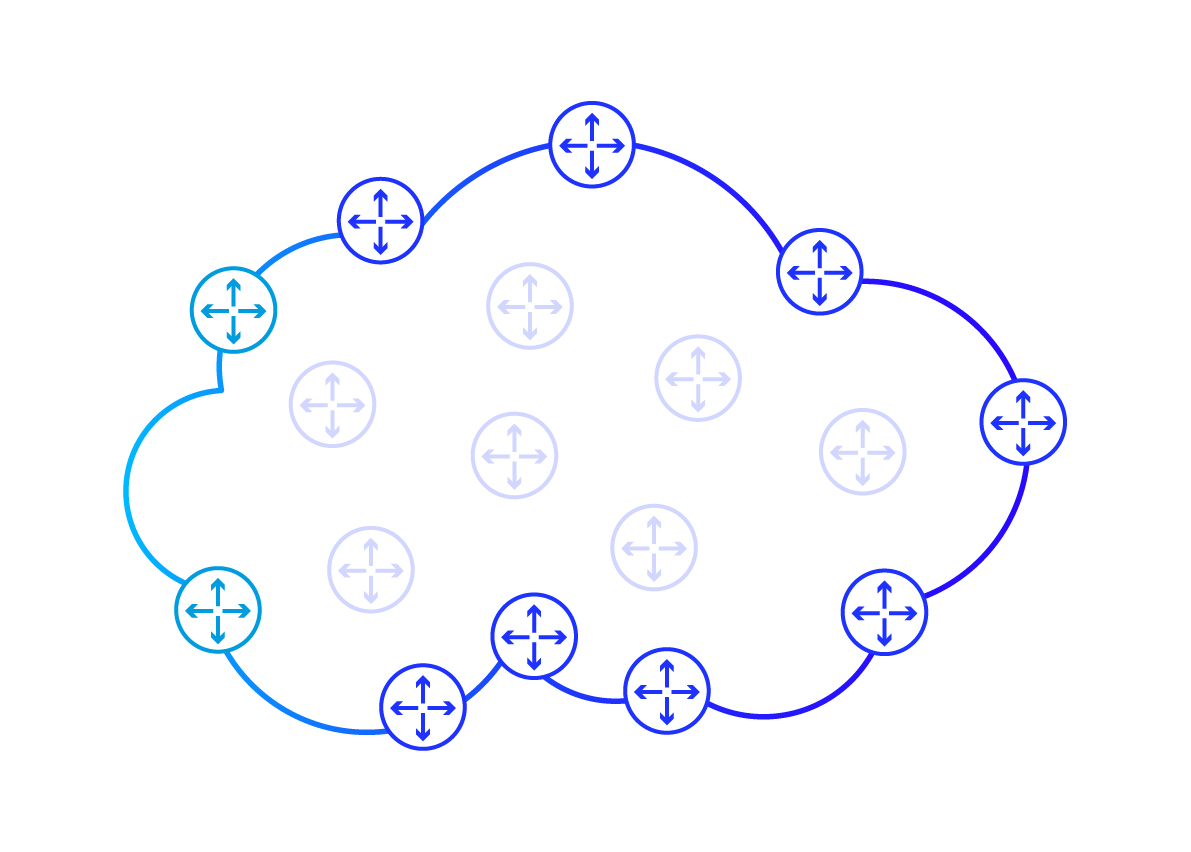

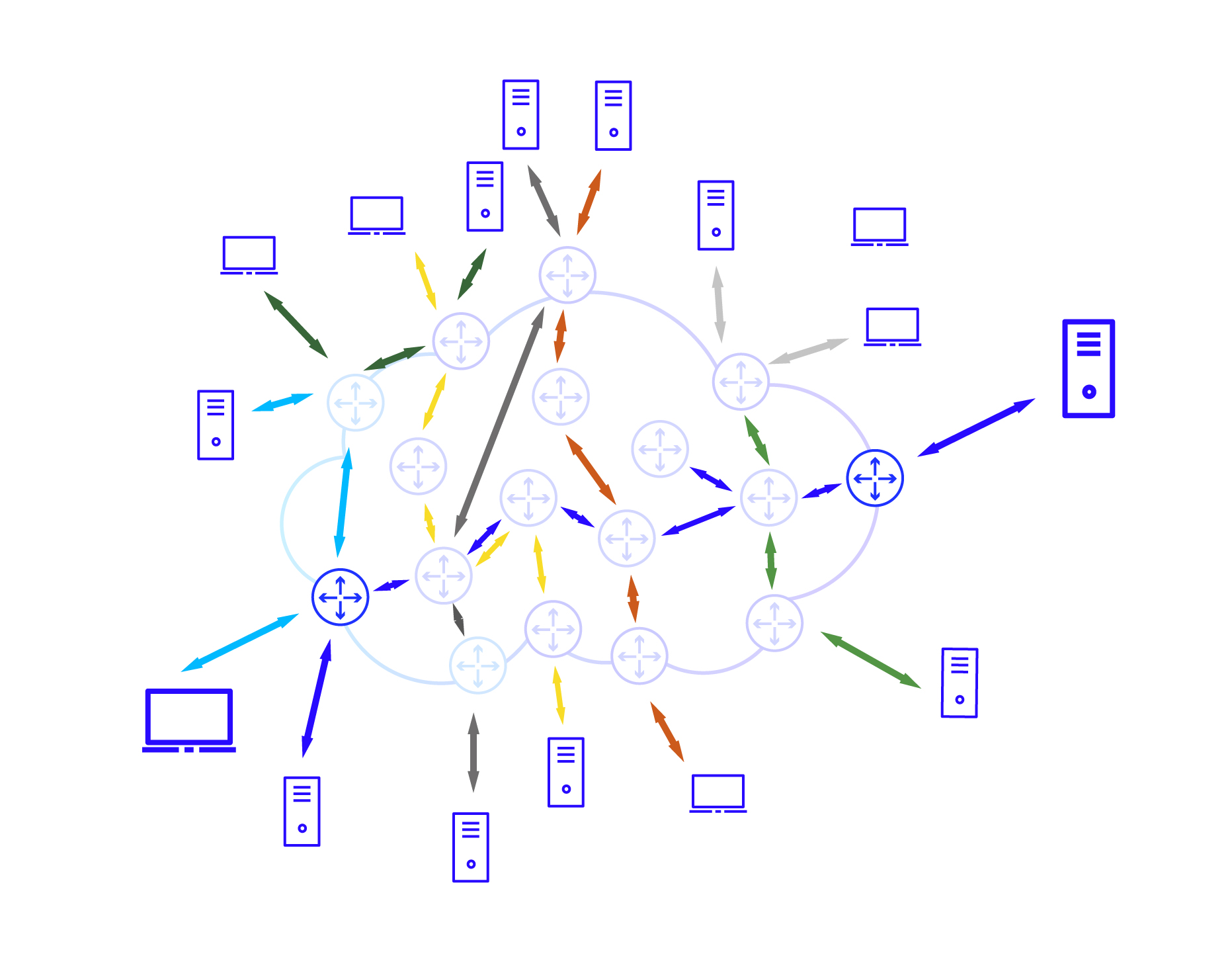

Do dużych sieci operatorskich podłączone są miliony różnych urządzeń pomiędzy którymi na bieżąco wymieniane są informacje (na powyższym diagramie jest ich tylko 26). Całość działa tak skutecznie głównie dzięki temu, że każdy z routerów (tak jak każda z placówek pocztowych) działa niezależnie i obsługuje wyłącznie dane w swoim obszarze działania. Można to zobrazować przedstawiając trasy komunikacji pomiędzy różnymi parami urządzeń.

Do dużych sieci operatorskich podłączone są miliony różnych urządzeń pomiędzy którymi na bieżąco wymieniane są informacje (na powyższym diagramie jest ich tylko 26). Całość działa tak skutecznie głównie dzięki temu, że każdy z routerów (tak jak każda z placówek pocztowych) działa niezależnie i obsługuje wyłącznie dane w swoim obszarze działania. Można to zobrazować przedstawiając trasy komunikacji pomiędzy różnymi parami urządzeń.

Na powyższym diagramie widać wyraźnie, że obciążenie w jednym obszarze sieci nie wpływa na pozostałe (każdy router zajmuje się swoimi pakietami), co w połączeniu z dość chaotyczną naturą ruchu Internetowego (dane są wymieniane we wszystkich kierunkach), pozwala na relatywnie równomierne obciążenie sieci, a tym samym gwarantuje dostęp do Internetu gigantycznej liczbie użytkowników.

Na powyższym diagramie widać wyraźnie, że obciążenie w jednym obszarze sieci nie wpływa na pozostałe (każdy router zajmuje się swoimi pakietami), co w połączeniu z dość chaotyczną naturą ruchu Internetowego (dane są wymieniane we wszystkich kierunkach), pozwala na relatywnie równomierne obciążenie sieci, a tym samym gwarantuje dostęp do Internetu gigantycznej liczbie użytkowników.

Gdzieś tam kryje się „on” – zły pan!

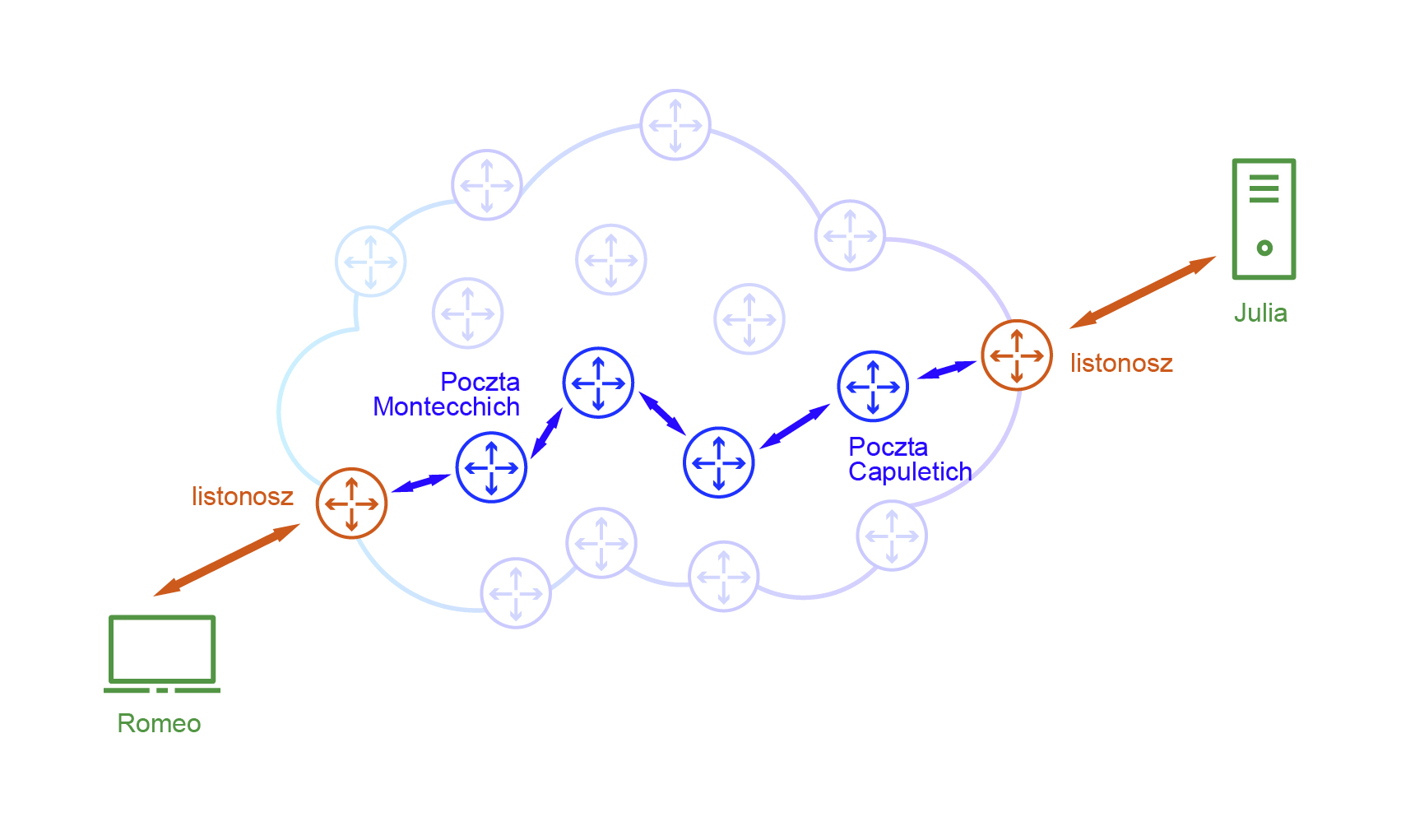

Wróćmy na chwilę do diagramu przedstawiającego działanie Internetu w metaforze poczty. Jeśli jesteś zaznajomiony z dramatem Shakespeare’a, to zapewne doskonale zdajesz sobie sprawę z tego, że rodziny Montecchi i Capuleti nie pałały do siebie miłością, a jedynym wyjątkiem byli tytułowi zakochani w osobach Romea i Julii. Możemy więc śmiało założyć, że obie rodziny próbowały ograniczyć kontakt pomiędzy bohaterami. Nie mogli oni jednak nic poradzić na ich relację epistolarną, przekazywaną przez pocztę wyłącznie do rąk własnych. Fulgencio Capuleti (ojciec Julii) bardzo dobrze rozumiał jak działa poczta i wymyślił chytry plan, który skutecznie uniemożliwił kochankom komunikację. Zgodnie z nim wysłał on tysiące listów do swoich przyjaciół i zwolenników w całych Włoszech. Każdy z nich o jednakowej treści: „Wyślij do mojej córki Julii najwięcej listów jak to tylko możliwe. Treść nie ma znaczenia ważne aby były adresowane do Julii”.

Jeśli jesteś zaznajomiony z dramatem Shakespeare’a, to zapewne doskonale zdajesz sobie sprawę z tego, że rodziny Montecchi i Capuleti nie pałały do siebie miłością, a jedynym wyjątkiem byli tytułowi zakochani w osobach Romea i Julii. Możemy więc śmiało założyć, że obie rodziny próbowały ograniczyć kontakt pomiędzy bohaterami. Nie mogli oni jednak nic poradzić na ich relację epistolarną, przekazywaną przez pocztę wyłącznie do rąk własnych. Fulgencio Capuleti (ojciec Julii) bardzo dobrze rozumiał jak działa poczta i wymyślił chytry plan, który skutecznie uniemożliwił kochankom komunikację. Zgodnie z nim wysłał on tysiące listów do swoich przyjaciół i zwolenników w całych Włoszech. Każdy z nich o jednakowej treści: „Wyślij do mojej córki Julii najwięcej listów jak to tylko możliwe. Treść nie ma znaczenia ważne aby były adresowane do Julii”.

Zgodnie z poleceniem lorda Capuleti, tysiące ludzi zaczęło pisać dziesiątki tysięcy listów. Każdy z nich kierowany do jednej osoby. Placówki pocztowe w całym kraju zaczęły nagle kierować coraz więcej i więcej listów w jedno, jasno określone miejsce.

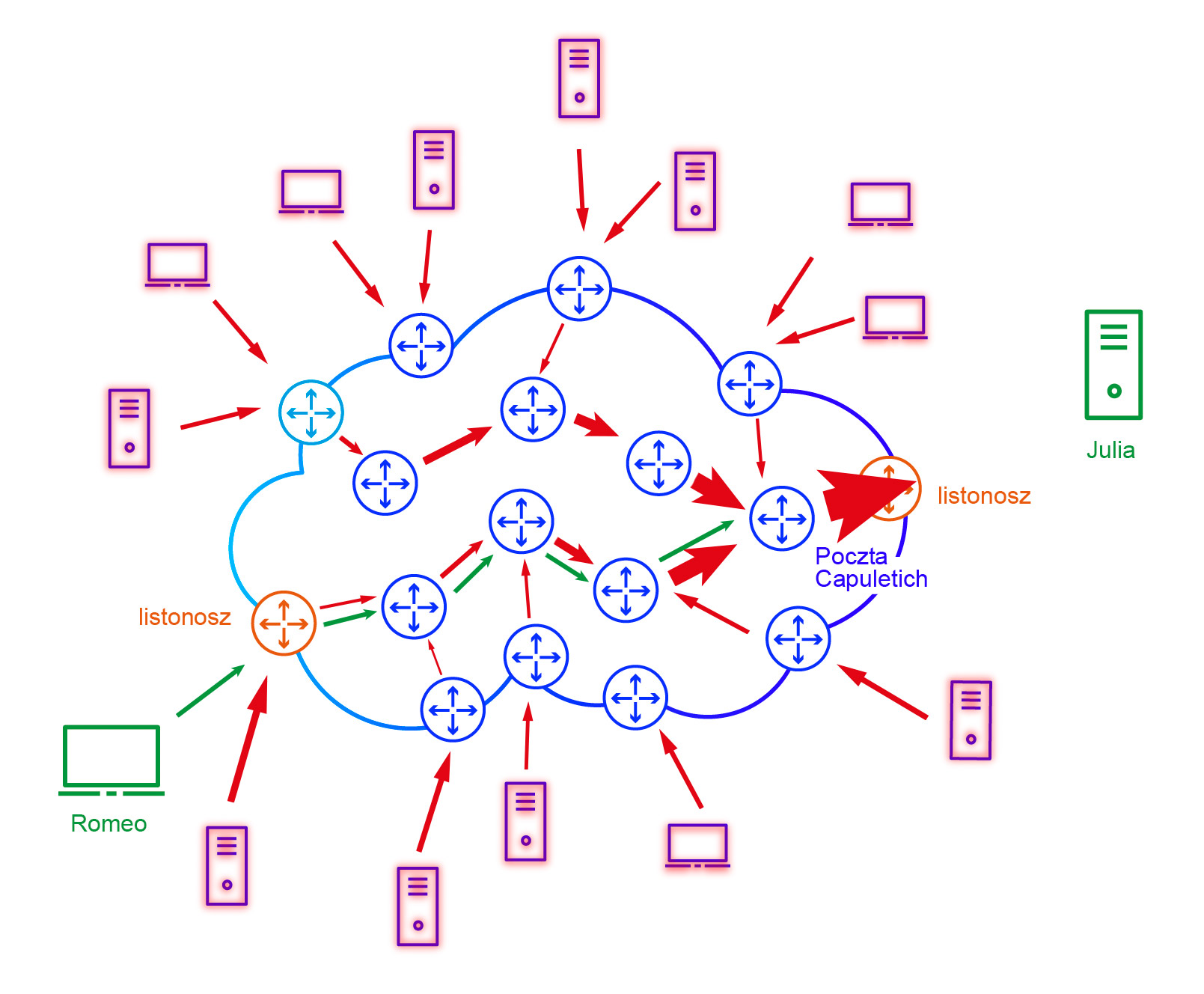

Powyższy diagram obrazuje efekty planu głowy rodziny Capuleti. Czerwone strzałki odpowiadają niechcianej korespondencji kierowanej do jego córki, gdzie grubość reprezentuje ilość listów. Zgodnie z przewidywaniami przebiegłego lorda, poczta Capuletich zalana została ogromną ilością listów, napływających szybciej niż pracownicy byli w stanie je sortować. To z kolei zamroziło działanie poczty, przez co żadne listy nie opuszczały placówki. W efekcie pomimo tego, że nasi główni bohaterowie wciąż nadawali do siebie listy, żaden z nich nie dotarł do adresata. Jednocześnie wszystkie pozostałe placówki pocztowe działały normalnie gdyż żadna z nich nie była zalewana tak ogromną ilością listów jak poczta Capuletich.

Powyższy diagram obrazuje efekty planu głowy rodziny Capuleti. Czerwone strzałki odpowiadają niechcianej korespondencji kierowanej do jego córki, gdzie grubość reprezentuje ilość listów. Zgodnie z przewidywaniami przebiegłego lorda, poczta Capuletich zalana została ogromną ilością listów, napływających szybciej niż pracownicy byli w stanie je sortować. To z kolei zamroziło działanie poczty, przez co żadne listy nie opuszczały placówki. W efekcie pomimo tego, że nasi główni bohaterowie wciąż nadawali do siebie listy, żaden z nich nie dotarł do adresata. Jednocześnie wszystkie pozostałe placówki pocztowe działały normalnie gdyż żadna z nich nie była zalewana tak ogromną ilością listów jak poczta Capuletich.

Przytoczona historia obrazuje jak działają najprostsze ataki DDoS. Dlaczego taki atak okazał się skuteczny? Co mogłaby zrobić poczta aby do takiego ataku nie dopuścić? Co mogli zrobić Romeo i Julia? Jak mogłyby na to zareagować zwaśnione domy? I jak to się ma w ogóle do zamawiania kebaba? Nad tymi wszystkimi pytaniami pochylimy się w kolejnej części artykułu.

***

[1] W praktyce routery mogą znajdować się bardzo blisko siebie, ale odpowiedzialne są za obsługę innych obszarów geograficznych. Coraz częściej można się spotkać z sytuacją, gdzie położenie routerów jest kompletnie oderwane od fizycznej lokalizacji podłączonych urządzeń na rzecz skuteczniejszego zarządzania siecią i szybszej komunikacji pomiędzy urządzeniami.

[2] Na potrzeby artykułu zastosowałem uproszczenie, ale istnieją sytuacje, kiedy to nie jest prawda. Bardzo dużo usług Internetowych opiera się na pośrednictwie. Często, kiedy gramy w grę online nie komunikujemy się bezpośrednio z innymi graczami, a wyłącznie z serwerem, na którym obsługiwana jest gra. W takim przypadku każdy gracz zna adres serwera, serwer zna adres każdego z graczy, ale gracze nie znają swoich adresów nawzajem. W takim przypadku gracze nie mogą się komunikować przez Internet bezpośrednio, ponieważ nie znają swoich adresów. Na podobnych zasadach działają usługi proxy. Nawiązując do metafory z pocztą, możemy powiedzieć, że któraś z placówek przepakowuje wiadomość do innej koperty, aby druga strona nie poznała naszego adresu.

***

Przeczytaj również: