UNC3944 to grupa wykorzystująca socjotechnikę i smishing (SMS phishing) w celu uzyskania od swoich ofiar danych uwierzytelniających przy użyciu fałszywych stron i infiltracji organizacji, w której pracują ofiary. Cyberprzestępcy z tej grupy, wykorzystują pozyskane dane do uzyskania dostępu do systemu i późniejszej eskalacji. Grupa jest znana również pod nazwami 0ktapus, Scatter Swine i Scattered Spider. W połowie 2023 r. UNC3944 zaczęła przestawiać się na wykorzystywanie oprogramowania ransomware w środowiskach ofiar, najprawdopodobniej w celu zwiększenia zarobków grupy poprzez wyłudzenia okupów.

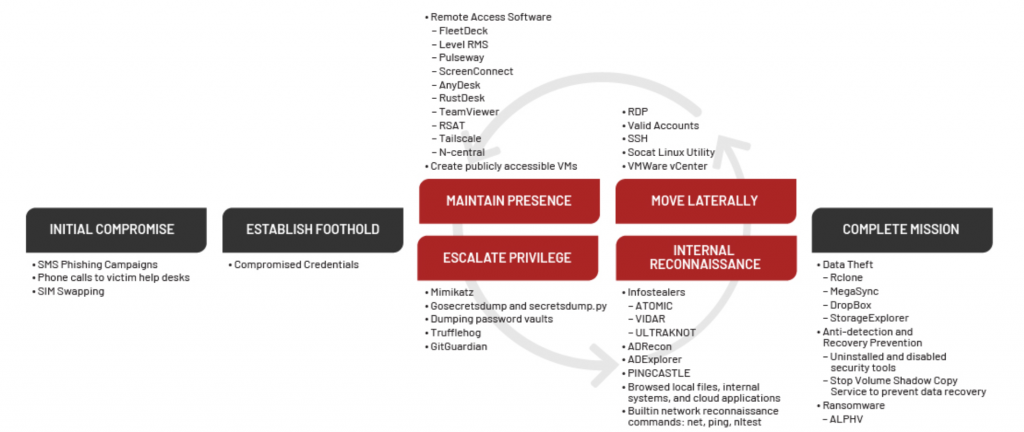

Najbardziej znane taktyki, techniki i procedury, które zaobserwowano podczas operacji UNC3944, to:

- Wykorzystanie inżynierii społecznej w celu uzyskania dostępu do systemu ofiary, m.in kampanie smishingowe, dzwonienie do helpdesku – aby w ten sposób wymusić reset hasła lub uzyskać kody dostępu do uwierzytelniania wieloskładnikowego.

- Korzystanie z publicznie dostępnych sieci (np. w restauracji czy w kawiarni) znajdujących się w tym samym obszarze lokalnym, w którym znajduje się cel ataku – w ten sposób cyberprzestępcy starali się ukryć swoją obecność i oszukać systemy monitoringu bezpieczeństwa.

- Korzystanie z legalnego oprogramowania, w tym programów do zdalnego dostępu, które można pobrać ze stron producentów, np. AnyDesk.

- Działanie w ekstremalnym tempie, uzyskując dostęp do krytycznych systemów i wydobywając duże ilości danych w ciągu kilku dni – takie tempo może zaskoczyć dział bezpieczeństwa ofiary.

- Dokładna analiza zasobów ofiary (np. wewnętrznej dokumentacji, wewnętrznych dzienników rozmów), aby znaleźć informacje, które mogą pomóc w eskalacji uprawnień i utrzymaniu obecności w systemie.

- Eskalacja uprawnień, uzyskiwana najczęściej poprzez ataki na menedżery haseł lub systemy zarządzania dostępem uprzywilejowanym.

- Tworzenie niezarządzanych maszyn wirtualnych w środowisku ofiary, z którego uruchamiane są ataki.

- Przy używaniu oprogramowania ransomware, cyberprzestępcy atakują w szczególności maszyny wirtualne i inne systemy, które mają znaczenie krytyczne dla organizacji, próbując tym samym wpłynąć maksymalnie na swoją ofiarę.

- Agresywne komunikowanie się z ofiarami, poprzez zostawianie w systemach notatek z pogróżkami, kontaktowanie się z kadrą kierowniczą za pomocą wiadomości tekstowych i e-mail oraz infiltrowanie kanałów komunikacji wykorzystywanych do reagowania na incydenty, celem dostosowania kolejnych gróźb do działań ofiary.

Rysunek 1. Cykl życia ataku grupy UNC3944, źródło: Mandiant.com

Narzędzia phishingowe powiązane z aktywnością UNC3944

Mandiant zidentyfikował trzy narzędzia, których grupa UNC3944 używała w celu uławiania sobie procesu przeprowadzania kampanii phishingowych.

- Pierwsze z narzędzi Mandiant nazwał EIGHTBAIT – wykorzystuje ono kanał Telegrama w celu wysłania przechwyconych danych logowania do atakującego. Narzędzie potrafi również wdrożyć program AnyDesk na system ofiary w celu uzyskania zdalnej kontroli nad systemem, w związku z tym zestaw został zaprojektowany z myślą o systemach stacjonarnych. Narzędzie to było używane między końcówką 2021, a połową roku 2022.

- Kolejne narzędzie to nowy phishing kit zaobserwowany w trzecim kwartale 2023 roku. Narzędzie używa kopii prawdziwej strony uwierzytelniania danej organizacji, do wykradania danych od ofiary. Narzędzie to było używane do niedawnych włamań.

- W połowie roku 2023 zostało zidentyfikowane trzecie narzędzie, które było używane równolegle z drugim. Jest ono wzorowane na drugim narzędziu, jednakże z drobnymi zmianami w kodzie.

UNC3944 korzysta również z publicznie dostępnych narzędzi do kradzieży danych uwierzytelniających i wkłada znaczny wysiłek w przeszukiwanie systemów wewnętrznych, w celu zidentyfikowania sposobów uzyskania uprzywilejowanych danych uwierzytelniających. Grupa używa przykładowo skryptu PowerShell w celu pobrania ULTRAKNOT lub Meduza stealer na systemy ofiary.

Aby zgłębić więcej informacji na temat działań grupy UNC3944, zachęcamy do lektury ciekawych tekstów źródłowych:

Financially Motivated UNC3944 Threat Actor Shifts Focus to Ransomware Attacks